未知 时间:2017-05-19 23:39

“WannaCry”勒索病毒来袭,迅速波及全球,始作俑者利用漏洞入侵Windows系统后,加密文件进而勒索比特币,教育机构、能源企业和政府机关内网遭受严重破坏。爆发感染时间恰逢周末,许多安全从业者辛苦加班,想尽办法为用户降低损失。我们不禁思考,当病毒已经突破边界入侵后,安全管理人员应如何将损失降到最少呢?小编采访了北京天行网安信息技术有限责任公司技术总监李志鹏先生,李志鹏详细分析了病毒特点和扩展过程,为抵御此类攻击事件提供了几点建议。

病毒如何在内部网络传播?

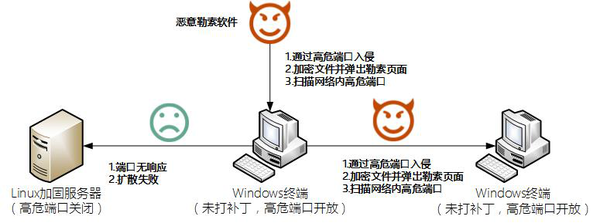

“内部专网规模越大,越容易受到网络病毒的入侵,而且病毒传播的速度也越快。”这是本次“WannaCry”蠕虫病毒事件的一个特点。“WannaCry”利用Windows系统在445、139等端口漏洞主动传播。为什么内部网络部署的漏洞扫描、入侵防御等安全设备没有起到应有的作用呢?我们来复盘病毒进入内网后的扩散过程,看在病毒扩散过程中我们可以采取什么、措施将损失降到最低。

首先,“Wannacry”病毒传播使用了NSA“永恒之蓝”(EternalBlue),微软在3月份发布了相应补丁,但并未声明该补丁和某个具体漏洞有关,漏扫系统厂商特征库更新具备一定迟滞性,并未发现该漏洞,加之内网终端数量众多,补丁分发系统的迟滞,导致未能做好先期防御工作;

其次,病毒在扩散过程中缺乏有效的安全监测、态势感知与告警手段,甚至是发现大范围终端被勒索软件锁定后才意识到事件严重,虽然立刻下达通知与处置措施,但病毒已经大范围扩散,损失已经造成,管理者只能大范围中断网络,给正常工作带来的影响不言而喻。

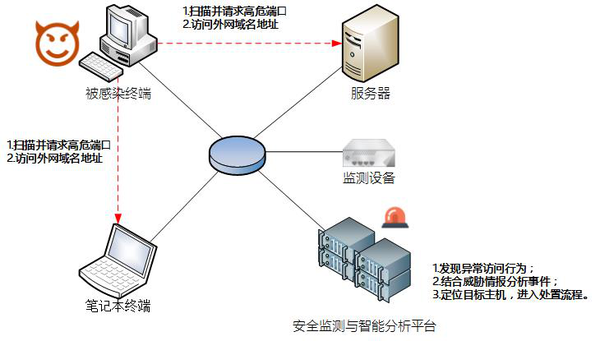

如何主动监测、提前发现类似攻击行为?

李志鹏讲到,本次受影响较大的教育机构、大型能源企业和某些政府机构用户都有相同的特点——使用并维护一个大型的内部网络,终端数量众多,应用系统复杂。由于建设周期长,管理者很难掌握全网内所有应用系统、服务器和终端的详细情况,缺少从“制高点”监视全网实时网络行为和应用关系的视角,进而导致响应措施的迟滞。

网络上到底正在发生什么?影响如何?没有一个可视化的手段,无法感知态势,会使安全管理者们处于“盲人骑瞎马,夜半临深池”的危险状态。

如果用户能够监视全网的终端和应用间的访问调用关系,就会在病毒爆发初期发现网内针对445等高危端口的访问量激增;早期病毒的“KillSwitch”会访问一个不存在互联网域名来判断是否继续攻击行为,同一时刻网内终端大量对同一域名访问,这些行为和网络内日常访问行为特征是完全不符的,系统立刻产生告警;用户还可以把威胁情报和安全告警事件相结合,为后续的安全处置提供依据,像本次安全事件发生后,各大安全厂商都提供了处置建议和工具,结合安全管理制度去贯彻执行,可以有效降低损失。

最后,李志鹏讲到,“WannaCry”虽然利用的漏洞比较有杀伤力,但传播手段简单甚至粗糙,其实是容易被监测到的,却仍旧造成了不小的杀伤。现在已经看出明显的动向,不久之后,可能会有利用更有杀伤力的漏洞、采用更具隐蔽性的传播手段的病毒出现。为此我们需要尽早采取主动措施,在假定已经被入侵的前提下进行监测和布防,通过安全可视化等手段感知安全态势,知己知彼,构建积极主动的安全管理和技术支撑体系。

声明:本文由海峡经济网http://www.hxjjw.com.cn/采编(转载请保留)如侵权请与我们取得联系。

链接:/roll/lady/2017/0519/21448.html